ARTÍCULO DEL BLOG

- 5 minutos de lectura

Comprender los pasos de un ataque de ingeniería social: del reconocimiento a la ocultación de huellas

Los ataques de ingeniería social son cada vez más comunes, y rara vez son inmediatamente obvios. He aquí un desglose del ciclo que utilizan los atacantes para explotar el comportamiento humano y robar información.

"Es fundamental que... las organizaciones tomen medidas para protegerse [de los ataques de ingeniería social]... informándose sobre los distintos tipos de ataques y cómo funcionan"- Christopher Krebs

Definición de un ataque de ingeniería social

Los ataques de ingeniería social son intentos maliciosos de "hackear" la psicología humana para engañar a las personas para que divulguen información sensible, realicen una acción, como descargar malware, o den acceso a un atacante a una red o sistema. Los ataques de ingeniería social intentan explotar la confianza, el miedo o la urgencia del objetivo para manipularlo y conseguir que infrinja los protocolos de seguridad.

Los ataques de ingeniería social específicos del correo electrónico se presentan en distintas formas, como el phishing, el spoofing, el spear phishing y el whaling.

Importancia de comprender el ciclo de ataque

Con un estudio reciente que muestra que el 75% de los encuestados cree que las amenazas de ingeniería social y los ataques de phishing son el mayor peligro para la ciberseguridad de su organización, es importante comprender el ciclo de un ataque de ingeniería social para proteger mejor a su organización:

- Concienciación proactiva: Comprender el ciclo de un ataque garantiza que las personas y las organizaciones sean más conscientes de la amenaza que existe, lo que les permite tomar medidas para protegerse mediante la aplicación de protocolos de seguridad, como DMARC, la formación adecuada de los empleados y la inversión en tecnología para detectar y prevenir los ataques.

- Detección temprana: El informe 2021 Cost of Data Breach Report identificó que el tiempo medio para identificar una brecha fue de alrededor de 287 días, con otros 56 días necesarios para contenerla una vez detectada. Comprender el ciclo de un ataque garantiza que las organizaciones puedan estar alerta y detectar comportamientos sospechosos o intentos maliciosos de recopilar información antes de que se lleve a cabo un ataque.

- Respuesta y mitigación: Si se produce una brecha como resultado de un ataque de ingeniería social, es importante que las organizaciones cuenten con un plan para mitigar los daños. Comprender el ciclo de un ataque ayuda a las organizaciones a desarrollar un plan de respuesta con protocolos que aborden cada etapa de un ataque de manera eficiente y eficaz.

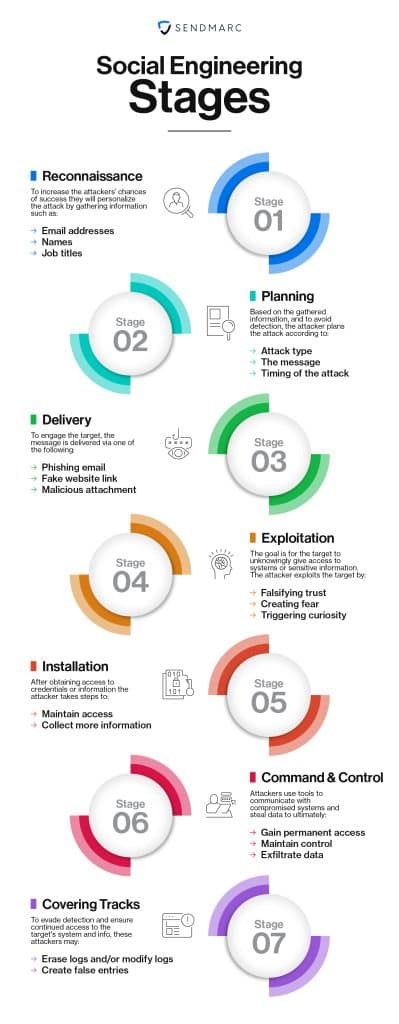

Del reconocimiento a la cobertura de huellas

Para protegerse mejor a sí mismo y a su organización de un ataque de ingeniería social, es importante familiarizarse con los pasos del ciclo de un ataque. Ir a la infografía

- Reconocimiento: La etapa inicial de cualquier ataque de ingeniería social que implica la recopilación de información sobre el objetivo por parte de un atacante potencial. La información recopilada puede incluir direcciones de correo electrónico, nombres y cargos. Al recopilar esta información, el atacante desarrolla un conocimiento detallado de la organización y de cómo personalizar el ataque para hacerlo más convincente y aumentar sus posibilidades de éxito.

- Planificación: Una vez que el atacante ha reunido suficiente información, puede trabajar en la planificación de su ataque. Esto suele implicar decidir el tipo de ataque, elaborar su mensaje e identificar el mejor momento para lanzarlo. Al adaptar el ataque utilizando información detallada, el atacante aumenta las posibilidades de éxito, al tiempo que minimiza el riesgo de detección.

- Entrega: En esta fase del ataque, se entrega el mensaje (también denominado "carga útil"). Puede ser un correo electrónico de phishing, un enlace a un sitio web falso o un archivo adjunto malicioso que contenga malware. Este es el momento en el que el objetivo se ve comprometido por primera vez.

- Explotación: Una vez que el objetivo da los pasos requeridos, según las instrucciones del mensaje, se explota su confianza, miedo o curiosidad. El resultado deseado es que el objetivo lleve a cabo las acciones identificadas en el mensaje y, sin saberlo, dé al atacante acceso a sistemas o información sensible.

- Instalación: Una vez que el objetivo ha proporcionado credenciales, descargado malware o dado acceso a los atacantes a sistemas, redes o información, el atacante toma las medidas necesarias para mantener el acceso persistente y recopilar más información. Los atacantes pueden acceder silenciosamente a un sistema o red durante meses antes de que se lleve a cabo un ataque real, como demostró el ataque a la cadena de suministro de SolarWinds, en el que los hackers consiguieron acceder a la actualización del software SolarWinds Orion e insertaron una puerta trasera para vigilar y recopilar datos. Se cree que obtuvieron acceso al sistema ya en septiembre de 2019, y permanecieron sin ser detectados durante más de un año.

- Mando y control: Las herramientas de Mando y Control (C2) son utilizadas por los atacantes para comunicarse con el sistema comprometido o para robar datos. Una vez que han establecido un acceso permanente, utilizarán estas herramientas para exfiltrar datos o mantener el control sobre un sistema comprometido.

- Cubrir el rastro: Para cubrir sus huellas mientras llevan a cabo acciones maliciosas, los atacantes pueden borrar o modificar los registros y otras pruebas para que sea más difícil detectar que se ha producido un ataque. También pueden crear entradas de registro falsas o engañosas para despistar a los investigadores. Esta es una de las etapas más cruciales para el atacante porque le ayuda a asegurarse de que mantiene un acceso persistente y no detectado al sistema o a la información del objetivo.

La prevención es la mejor defensa

Dadas las dificultades para detectar y contener las brechas causadas por los ataques de ingeniería social, una de las mejores defensas es la prevención. Al comprender las etapas del ciclo de un ataque, usted y su organización pueden tomar medidas para identificar y mitigar los riesgos que plantean estas amenazas.

DMARC es una poderosa herramienta para prevenir los ataques de ingeniería social al evitar la suplantación de identidad del correo electrónico y proteger a su organización contra los ataques de phishing. Proporciona una forma proactiva de autenticar los mensajes de correo electrónico y aplica políticas que impiden que remitentes no autorizados utilicen sus nombres de dominio en los mensajes de correo electrónico.

Al implantar DMARC junto con otras prácticas recomendadas para la seguridad del correo electrónico, reducirá el riesgo de ataques de ingeniería social, al tiempo que protege su información y recursos confidenciales. Póngase en contacto con nosotros hoy mismo para saber cómo podemos ayudarle.

Compartir

ÚLTIMOS ARTÍCULOS

- 12 minutos de lectura

Por qué el SSO es esencial para las empresas modernas

- 16 minutos de lectura

Cómo funcionan las políticas DMARC - p=none, p=quarantine, p=reject

- 12 minutos de lectura

Protégete contra las amenazas de ciberseguridad navideñas