ARTÍCULO DEL BLOG

- 5 minutos de lectura

El costo de la suplantación de identidad: una amenaza que puede hacer perder millones a tu organización

Con el rápido avance de la tecnología digital, los ataques de suplantación de identidad son cada vez más frecuentes, lo que ocasiona pérdidas económicas a organizaciones de todo el mundo.

En cuanto a la motivación de los ataques de suplantación de identidad, el Informe de Verizon sobre Incidentes de Falsificación de Datos de 2022 advierte que el 85% de ellos tienen una motivación económica.

Tipos de ataques de suplantación de identidad

Los ataques de suplantación de identidad pueden adoptar distintas formas, sobre todo a través del phishing, la suplantación de identidad y los correos electrónicos fraudulentos de ingeniería social.

Los ataques de phishing incluyen el envío de correos electrónicos fraudulentos para robar contraseñas, números de cuenta y otra información confidencial. Las estafas de phishing -que representan el 70% de todos los ataques avanzados, lo que las convierte en el tipo de ataque más común- son un juego de números en el que los atacantes envían miles de correos electrónicos fraudulentos con la esperanza de que sólo un pequeño porcentaje de destinatarios caiga en la trampa. Existen técnicas comunes empleadas por los atacantes en la elaboración de los correos electrónicos de phishing para aumentar sus posibilidades de éxito.

Los ataques de suplantación de identidad son una clase de ataque de phishing que va un paso más allá con correos electrónicos fraudulentos magistralmente disfrazados para que parezcan proceder de una fuente legítima y fiable. En términos generales, una estafa de spoofing se produce cuando un estafador en línea disfraza su identidad para ser percibido como un representante de una organización legítima. Por cierto, Apple, DropBox y PayPal se encuentran entre los pocos objetivos reales de la ciberdelincuencia, incluidos los ataques de suplantación de identidad: Apple representa el 27,2% de todas las estafas de phishing.

Los ataques de ingeniería social se refieren a una variedad de técnicas empleadas por los ciberdelincuentes para engañar a los objetivos para que divulguen información confidencial o realicen ciertas acciones que comprometen la seguridad. Según el informe Gitnux 2023's Overview Statistic, un documento presentado al U.S. Internet Crime Complaint Center (Centro de Denuncias de Delitos en Internet de EE.UU.), transmite la asombrosa cifra de 324.000 personas afectadas sólo por la ciberdelincuencia en 2021. El informe confirma además que el 90% de las violaciones de datos en una empresa tienen componentes de ingeniería social, lo que subraya aún más la necesidad de que las organizaciones refuercen sus medidas de ciberseguridad.

Coste real de los ataques de suplantación de identidad

Cuando se trata del coste de los ataques de suplantación de identidad, en términos de pérdidas financieras y daños a la reputación, puede ser asombroso.

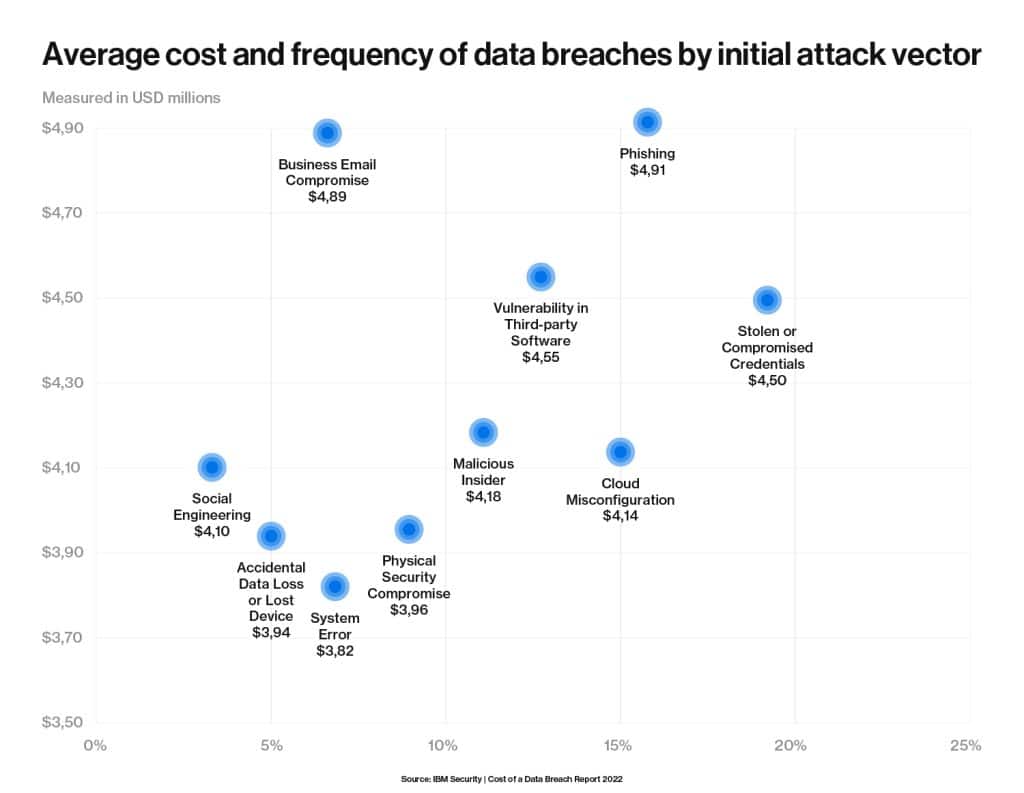

El Informe sobre el Coste de una Fuga de Datos 2022 de IBM informó de que el coste medio de una fuga de datos por un ataque de ingeniería social es de unos 4,35 millones de dólares, lo que supone un notable aumento del 12,7% con respecto a los resultados del Informe de 2020. En la parte superior de la lista, el coste medio de una violación de datos con una estafa de phishing como vector de ataque inicial fue de 4,91 millones de dólares. El siguiente gráfico procede del informe y muestra los principales vectores de ataque iniciales por porcentaje de violaciones y coste medio:

Un caso real que demuestra el coste de un ataque de suplantación de identidad es el de Nikkei Inc, que perdió la importante suma de 29 millones de dólares. Se envió un correo electrónico fraudulento a una filial de Nikkei en Estados Unidos, haciéndose pasar por un vendedor legítimo, en el que se ordenaba al destinatario transferir fondos a una cuenta fraudulenta. Este ataque provocó la pérdida de millones de dólares, demostrando que a veces los ataques de suplantación de identidad más eficaces también pueden ser los más sencillos.

Otro ejemplo del mundo real es el ataque de suplantación de identidad dirigido a la ciudad canadiense de Saskatoon. Se envió un correo electrónico fraudulento a la ciudad, haciéndose pasar por una empresa de construcción con la que la ciudad estaba haciendo negocios. En el mensaje se les pedía que actualizaran los datos de un próximo pago, lo que dio lugar a la transferencia de un millón de dólares a una cuenta fraudulenta.

La Toyota Boshoku Corporation también fue víctima de un ataque de suplantación de identidad que le hizo perder 37 millones de dólares, como consecuencia de un correo electrónico fraudulento enviado a una filial en Tailandia, en el que se hacía pasar por un alto ejecutivo de la empresa. En el mensaje se pedía a la filial que transfiriera fondos a una cuenta fraudulenta.

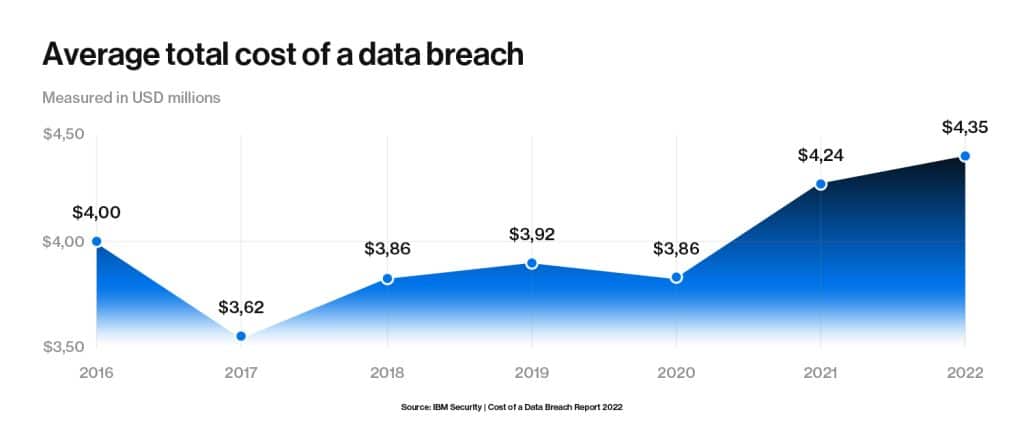

El Informe sobre el coste de las filtraciones de datos reveló que, en comparación con años anteriores, 2022 alcanzó un récord en el coste medio de una filtración de datos.

Daños a la reputación

Si bien las pérdidas financieras de los ataques de suplantación de identidad son motivo suficiente de preocupación, un riesgo añadido es el daño que se hace a la reputación de una organización.

En 2021, Ubiquiti Networks Inc sufrió un ataque de suplantación de identidad por correo electrónico que dio lugar a una violación de datos. Los atacantes obtuvieron acceso a las direcciones de correo electrónico, direcciones de envío y números de teléfono de los clientes, causando daños a la reputación de la empresa debido a la disminución de la confianza en su capacidad para proteger la información de los clientes. Un año más tarde, Ubiquiti también perdió 46,7 millones de dólares como resultado de un ataque de suplantación de identidad, lo que demuestra lo convincentes que pueden ser los ciberataques, ¡incluso cuando una organización ya ha sido atacada anteriormente!

El Comité Nacional Demócrata (DNC) fue objeto de un ataque de phishing por correo electrónico por parte de piratas informáticos rusos, que accedieron a las cuentas de correo electrónico de la organización y filtraron miles de correos electrónicos confidenciales durante las elecciones presidenciales de Estados Unidos. Los correos electrónicos contenían información controvertida, que inspiró acusaciones de parcialidad, causando un daño significativo a la reputación del DNC.

Estos estudios de caso no sólo ponen de relieve la facilidad con la que los ataques de suplantación de identidad pueden tener éxito, sino que también demuestran lo rápido que una reputación puede verse dañada cuando se percibe que una organización es incapaz de proteger información sensible - la suya propia, y la de sus clientes.

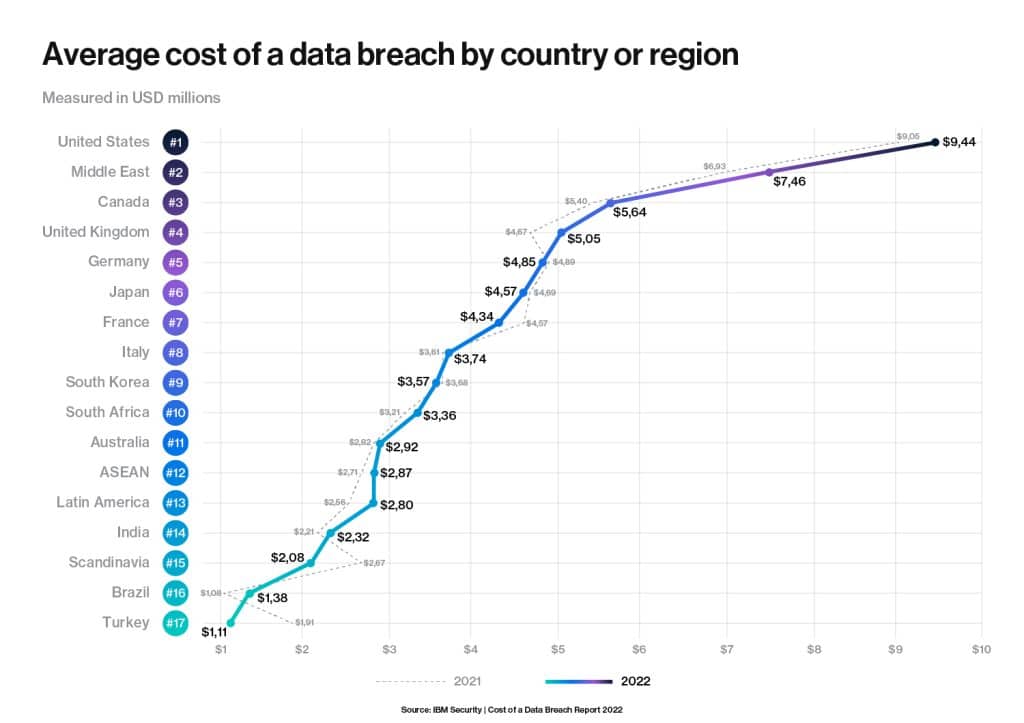

El Informe sobre el coste de las violaciones de datos reveló que Estados Unidos registró el coste medio más elevado de una violación de datos por duodécimo año consecutivo.

El siguiente gráfico muestra una comparación de los costes medios de la violación de datos por país o región en 2021 y 2022.

Prevención y mitigación

Prevenir y mitigar los daños de los ataques de suplantación de identidad requiere un enfoque multifacético, que implica intervenciones tanto técnicas como no técnicas.

Una intervención técnica clave es la implementación de DMARC, un protocolo de autenticación de correo electrónico que permite a las organizaciones proteger sus dominios de los ataques de suplantación de identidad y phishing. DMARC garantiza una seguridad excepcional que reduce el riesgo de ataques de suplantación de identidad, al permitir a las organizaciones protegerse de los ataques de suplantación de identidad y phishing.

Como demuestran la prevalencia y la regularidad de los ataques de suplantación de identidad, está claro que todas las organizaciones corren el riesgo de ser víctimas de estafadores por correo electrónico.

Compartir

ÚLTIMOS ARTÍCULOS

- 12 minutos de lectura

Por qué el SSO es esencial para las empresas modernas

- 16 minutos de lectura

Cómo funcionan las políticas DMARC - p=none, p=quarantine, p=reject

- 12 minutos de lectura

Protégete contra las amenazas de ciberseguridad navideñas