ARTÍCULO DEL BLOG

- 8 minutos de lectura

Una pandemia de phishing sin precedentes

Tanto si se trata de una PYME como de una gran empresa multinacional, los riesgos de ser víctima de un ataque de phishing nunca han sido mayores, ya que los delincuentes -y la tecnología- son cada vez más sofisticados.

Los atacantes apuntan a proveedores de servicios sanitarios y pacientes vulnerables

Por si Covid-19 no fuera suficiente crisis, el número de ciberataques contra el personal sanitario de primera línea se ha disparado al mismo tiempo que la pandemia mundial, con una tendencia al alza casi en línea con el número de casos.

Esta fuerza destructiva ha provocado trastornos masivos y ha puesto en peligro la vida de pacientes y profesionales. Entonces, ¿por qué se aprovechan los servicios críticos en un momento como este?

Es de suponer que donde hay miedo, incertidumbre, urgencia y pánico, también existe una lucrativa oportunidad para los ciberdelincuentes y quienes desean traer aún más caos al mundo.

En este artículo exploraremos:

Las víctimas del sector sanitario

Se ataca a la OMS, a los hospitales, a los fondos de solidaridad y a los pacientes.

La explosión del phishing

Los ataques de suplantación de identidad compiten con Covid-19 por ser la pandemia de más rápido crecimiento de 2020.

¡Haz sonar la alarma!

Interpol, el FBI, el CyberPeace Institute, premios Nobel e incluso el arzobispo emérito Desmond Tutu, lanzan advertencias y piden una intervención seria de los gobiernos.

¿Hasta qué punto es vulnerable el sector sanitario de Sudáfrica?

Sendmarc realiza un estudio en 219 hospitales, clínicas y laboratorios.

¿Existe una cura?

Cómo comprobar la vulnerabilidad de los dominios y detener los ataques de suplantación de identidad en su ecosistema antes de que se produzcan.

Desde el comienzo de la pandemia global del Covid-19, el mundo ha experimentado un aumento significativo del número de ciberataques.

En marzo de 2020, el proveedor de seguridad global Barracuda informó de que los correos electrónicos de phishing se habían disparado en más de un 600% desde febrero, ya que los ciberdelincuentes buscaban aprovechar el miedo y la incertidumbre generados por el virus. Un tercio de estos ataques utilizaron la suplantación de una marca conocida como táctica para robar dinero y datos, y entregar malware a las víctimas.

La compañía antivirus Avast se hizo eco de este sentimiento, con el CISO Jaya Baloo confirmando un aumento de los ataques de phishing, suplantación de identidad y ransomware dirigidos a hospitales y proveedores de atención médica desde el comienzo de la pandemia. "Hemos bloqueado más de 1,3 millones de ataques de suplantación de identidad utilizando la crisis de COVID-19 entre enero y mayo de 2020", afirma Baloo. "Los proveedores de servicios sanitarios realizan operaciones críticas y guardan información vital de los pacientes, lo que los convierte en objetivos atractivos para los actores de las amenazas".

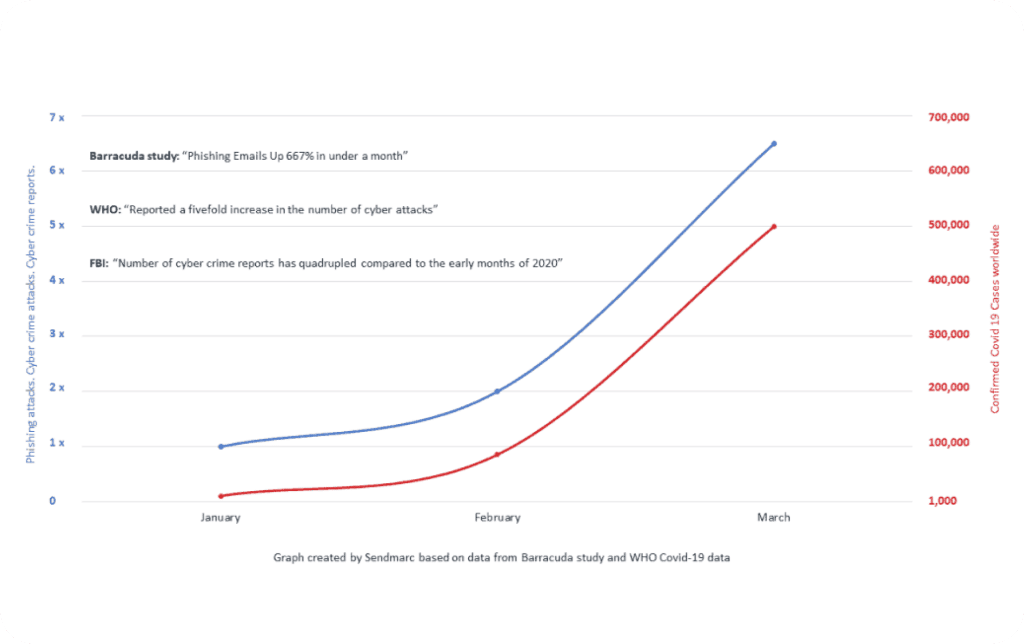

Ataques de suplantación de identidad frente a casos de Covid-19

En Estados Unidos, en abril, un funcionario del FBI también confirmó que se ha producido un repunte de la ciberdelincuencia desde que comenzó la pandemia. La subdirectora adjunta, Tonya Ugoretz, afirmó que el número de denuncias de ciberdelincuencia que ha recibido la oficina se ha cuadruplicado en comparación con los primeros meses de 2020.

"Hubo un breve momento en el que esperamos que, ya sabes, 'los ciberdelincuentes también son seres humanos', y tal vez pensarían que centrarse en esta pandemia o aprovecharse de ella en beneficio propio estaría fuera de lugar", afirma Ugoretz. "Lamentablemente, no ha sido así".

Ugoretz afirma que los delincuentes se han dirigido a todo tipo de objetivos, desde la creación de dominios de Internet fraudulentos y organizaciones benéficas, hasta préstamos fraudulentos, pasando por la promesa de entrega de mascarillas y otros equipos EPI. "Tristemente, cualquier cosa que se te ocurra", afirma. "Los ciberdelincuentes son bastante creativos".

Al comparar el número de ataques de phishing y de infecciones por Covid-19 en todo el mundo, resulta evidente que el ritmo de crecimiento de los ataques de phishing se correlaciona casi perfectamente con el ritmo de aumento de las infecciones por Covid-19. La relación entre estas dos crisis es evidente. La relación entre estas dos crisis se ilustra en el siguiente gráfico:

…the rate of growth in phishing attacks correlates almost perfectly with the rate of increase in Covid-19 infections. - Jaya Baloo, CHIEF INFORMATION SECURITY OFFICER AVASTTO

La amenaza de los ciberataques se ha vuelto tan importante contra las instituciones sanitarias que, en mayo, el CyberPeace Institute, con sede en Ginebra, escribió un llamamiento a los gobiernos para que protejan a las instituciones sanitarias de los ciberataques. Entre los firmantes figuran ocho premios Nobel, entre ellos el arzobispo emérito Desmond Tutu.

"Estas acciones han puesto en peligro vidas humanas al perjudicar la capacidad de funcionamiento de estas instituciones críticas, ralentizar la distribución de suministros e información esenciales e interrumpir la prestación de atención a los pacientes", escribió el Instituto en una declaración pública.

"Con cientos de miles de personas ya perecidas y millones de infectados en todo el mundo, la atención médica es más importante que nunca. Por ahora y para el futuro, los gobiernos deben afirmar en términos inequívocos: las operaciones cibernéticas contra las instalaciones sanitarias son ilegales e inaceptables."

En abril, la Interpol también emitió un comunicado en el que advertía a los hospitales y a los gobiernos de que los ciberdelincuentes están utilizando el ransomware para tomar como rehenes digitales a hospitales y servicios médicos, impidiéndoles el acceso a archivos y sistemas vitales hasta que se pague un rescate.

Ejemplo 1: La OMS

El primer ejemplo de esta crisis en acción es la organización que desempeña posiblemente el papel más importante en la lucha contra la pandemia de Covid-19: la Organización Mundial de la Salud. Desde que comenzó la pandemia a principios de marzo, la OMS ha informado de que el número de ciberataques se ha quintuplicado en comparación con el mismo periodo del año anterior. Estos ataques iban dirigidos tanto al personal de la organización como al público en general.

Hacia finales de abril, la OMS informó de que se habían filtrado alrededor de 450 direcciones de correo electrónico y contraseñas del personal, junto con miles pertenecientes a otras personas que trabajaban en la respuesta al virus.

Aproximadamente al mismo tiempo, se produjo un aumento de los estafadores dirigidos al público en general a través del correo electrónico, haciéndose pasar por la OMS y pidiéndoles que donaran a un fondo ficticio en lugar del auténtico Fondo de Solidaridad de Respuesta a COVID-19.

Ejemplo 2: Hospital Universitario de Brno (República Checa)

Se cree que la infraestructura informática del hospital fue encriptada por un ransomware que probablemente se originó en un correo electrónico fraudulento.

En marzo, cuando empezaban a aumentar las infecciones, el Hospital Universitario de Brno -el segundo mayor de la República Checa- fue víctima de un grave ciberataque que le obligó a cancelar todas las operaciones previstas y a desviar a los pacientes agudos a otros hospitales cercanos.

Se cree que la infraestructura informática del hospital quedó encriptada por un ransomware que probablemente procedía de un correo electrónico fraudulento.

Petr Špiřík, experto en ciberincidentes de PricewaterhouseCoopers en Praga, afirmó que el incidente formaba parte de un patrón más amplio de ciberataques contra un sector vulnerable.

"La causa fundamental de este creciente nivel de ataques con éxito contra nuestro sector hospitalario es la escasez general de financiación de la infraestructura de seguridad informática", afirmó Špiřík.

Ejemplo 3: Life Hospital Group, Sudáfrica

Más cerca de nuestro país, el grupo hospitalario Life de Sudáfrica sufrió en junio un ciberataque que afectó a sus sistemas de admisión, de procesamiento comercial y a sus servidores de correo electrónico. Aunque el ataque no afectó a la atención a los pacientes, sí provocó retrasos administrativos, ya que los hospitales del grupo se vieron obligados a cambiar a sistemas de procesamiento manual.

Dado que la naturaleza del ataque fue generalizada, expertos en TI como Dominic White, CEO de la empresa de ciberseguridad SensePost, creen que lo más probable es que se debiera a un ataque de ransomware. "El ransomware es bastante oportunista y, debido a la presión a la que están sometidos los hospitales, los atacantes suponen que la gente pagará para que desaparezca rápidamente", afirma White.

A medida que aumentan estos ataques, el sistema sanitario sudafricano, ya de por sí sobrecargado, se enfrenta a una presión aún mayor. Pieter van der Westhuizen, director general en funciones del grupo Life Healthcare, se hizo eco de esta opinión. "Estamos profundamente decepcionados y entristecidos por el hecho de que unos delincuentes ataquen nuestras instalaciones en un momento en el que todos estamos trabajando incansable y colectivamente para luchar contra la pandemia de COVID-19", declaró en relación con el incidente.

¿Existe una cura?

Como parte de sus consejos para prevenir estos ataques a proveedores sanitarios, Interpol aconseja al personal no abrir correos electrónicos de fuentes no fiables, ni hacer clic en enlaces de correos que no esperaban recibir.

En los últimos años, los delincuentes se han vuelto tan sofisticados que se están convirtiendo en expertos en suplantar correos electrónicos auténticos, por lo que resulta muy difícil para el usuario decidir qué es seguro y qué es peligroso.

Está claro que la clave para hacer frente a este tipo de ciberataques es aprovechar la tecnología al máximo antes de esperar que un empleado tome una decisión sobre un determinado correo electrónico.

Una de las formas más eficaces de hacerlo es asegurarse de que los dominios cumplen con DMARC.

¿Qué es DMARC y por qué es un componente crítico en la lucha contra la ciberdelincuencia?

En su Informe de Susceptibilidad al Phishing de 2016, la empresa de software de seguridad estadounidense Cofense descubrió que el 91% de los ciberdelitos comienzan con un phish. Estos ataques se lanzan contra el personal, los clientes, los pacientes, los estudiantes o cualquier otro objetivo vulnerable.

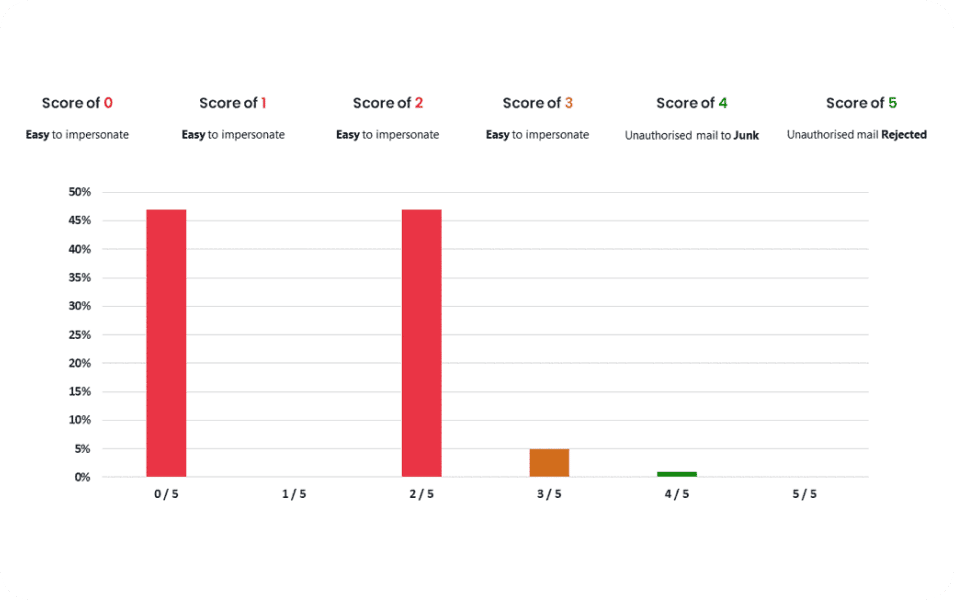

Como primer paso, los propietarios de dominios deben conocer la puntuación de seguridad de su dominio. Menos de 3/5 requiere una acción.

El objetivo es robar información y dinero, o desplegar un virus o ransomware.

DMARC es un estándar global de ciberseguridad que fue diseñado para impedir que un ciberdelincuente pueda suplantar las direcciones de correo electrónico corporativas y cometer así ataques conocidos como spoofing y phishing.

Obtenga más información sobre este estándar crítico (DMARC)en la empresa de cumplimiento de DMARC Sendmarc.com, así como en DMARC.org.

"Para ayudar a la gente a determinar la vulnerabilidad de su nombre de dominio, hemos creado una herramienta gratuita DMARC Safety Score", afirma Sacha Matulovich, CSO y cofundador de Sendmarc. "La herramienta le permite introducir su dominio, y una puntuación resultante de menos de cuatro sobre cinco significa que debe pedir a su proveedor de TI que le ayude a ser compatible con DMARC".

Análisis del dominio sanitario

¿Hasta qué punto son vulnerables los dominios de las instituciones sanitarias sudafricanas? Sendmarc realizó recientemente una investigación sobre 219 dominios utilizados para el correo electrónico por hospitales, clínicas, laboratorios, centros de tratamiento y médicos, para evaluar el grado de seguridad de sus dominios.

Esto se ilustra en el siguiente gráfico:

De los dominios analizados, casi todos obtuvieron una puntuación de tres o menos en la puntuación de seguridad de Sendmarc, lo que significa que sus dominios son muy fáciles de suplantar y corren un gran riesgo de sufrir un ataque de phishing.

Por lo tanto, está claro que el sector sanitario sudafricano parece lamentablemente mal equipado para hacer frente a este aumento de los ciberataques.

En respuesta, Sendmarc pondrá en marcha un nuevo programa que pretende ayudar a una amplia muestra de proveedores de primera línea -desde hospitales y clínicas hasta laboratorios y servicios de ambulancias- a cumplir con DMARC. El programa se pondrá en marcha a mediados de septiembre, cuando se darán a conocer todos los detalles.

"Nuestro objetivo es ayudar a aliviar la tensión, la confusión y la amenaza de pérdidas de los proveedores sanitarios, que pueden ser vulnerables a ciberataques en un momento en el que la ciberseguridad es lo último en lo que piensan", afirma Matulovich.

Compartir

ÚLTIMOS ARTÍCULOS

- 12 minutos de lectura

Por qué el SSO es esencial para las empresas modernas

- 16 minutos de lectura

Cómo funcionan las políticas DMARC - p=none, p=quarantine, p=reject

- 12 minutos de lectura

Protégete contra las amenazas de ciberseguridad navideñas